Домены

АУКЦИОНЫ ДОМЕНОВ

Аукционы .BY/.БЕЛ

Хостинг

Облако

Почта

ЧАСТНЫЕ РЕШЕНИЯ

Почта на выделенном сервере

Услуги

ДОПОЛНИТЕЛЬНО ДЛЯ САЙТА

SSL-сертификаты

хит

Конструктор сайтов

Регистрация в БелГИЭ

Мониторинг сайтов

SFTP-хранилище

новое

SEO-аудит сайта

новое

IT-аутсорсинг

СТАНДАРТНОЕ АДМИНИСТРИРОВАНИЕ

Администрирование серверов

Администрирование баз данных

Разовые работы

ПОСТРОЕНИЕ ИНФРАСТРУКТУРЫ

Отказоустойчивая инфраструктура

Построение частного облака

IT-сопровождение

хит

ИНДИВИДУАЛЬНЫЕ РЕШЕНИЯ

Регистрация, обслуживание IP и AS

Cобственная доменная зона

Перенос и размещение сайта

IT-безопасность

ЗАЩИЩЕННЫЙ ХОСТИНГ И ИНФРАСТРУКТУРА

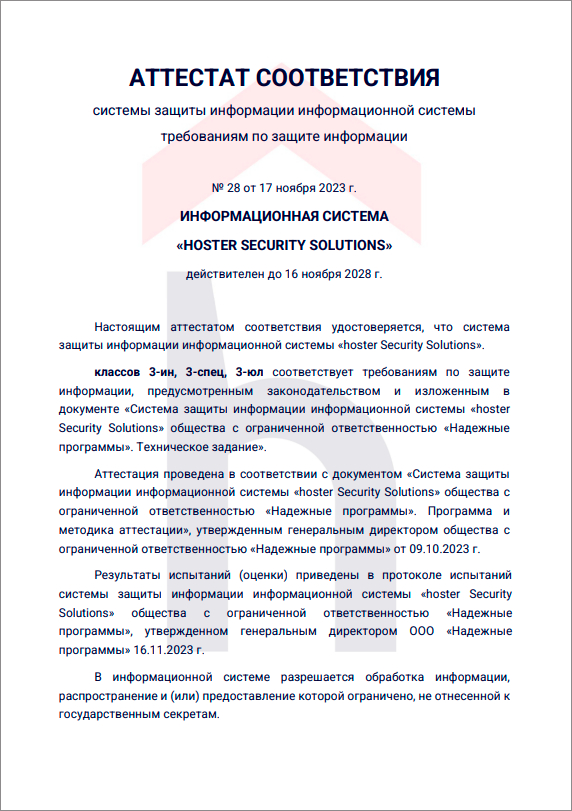

Хостинг для персональных данных

хит

Выделенный сервер в защищенном контуре

Облако sCloud

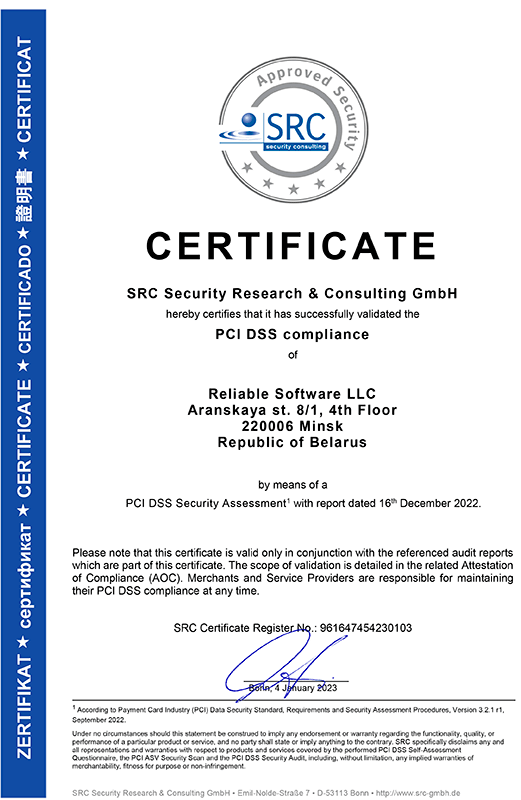

Инфраструктура по стандарту PCI DSS

SOC

О компании

Войти

Контакты