Как защититься от киберугроз пятого поколения? Конспект IT-пятницы №16

13.09.2019

Очередная IT-пятница была 16-ой по порядку, но юбилейной по времени проведения встреч: сообществу исполнилось два года! Митап, начинавшийся как немногочисленные собрания гиков-сисадминов, перерос в комьюнити, насчитывающее 500+ человек. На праздничной IT-пятнице говорили о безопасности. IT-директор «АйТиКо» Александр Голухов рассказал о том, что такое кибер-угрозы пятого поколения (Gen V), и как от них защититься, используя решения Check Point.

Эволюция киберугроз: от игры «Змейка» до миллиардных убытков

В первом поколении, в 1980-х, большая часть киберугроз ограничивалась безобидными вирусами-скриптами, которые блокировали компьютер на какое-то установленное время или до тех пор, пока человек не пройдёт игру «Змейка». Позже, с повсеместным распространением интернета, вирусы стали сильнее, появилась необходимость блокировать их файерволом. Третья волна пришлась на 2000-е и принесла рост атак на приложения и сервисы через их уязвимости. После 2010 года, в четвёртом поколении, атаки хакеров стали гораздо сложнее, дороже и прицельнее. Для борьбы с ними стали появляться «песочницы», эмуляторы угроз и отражения атак zero day («Угроза нулевого дня» — неустранённые уязвимости или вредоносные программы, против которых ещё нет защиты — Hoster.by).

Через пятое поколение киберугроз мы проходим сейчас — оно характеризуется глобальными атаками. Цели у этих атак тоже масштабные — от заражения миллионов устройств по всему миру для вымогательства денег до устранения целых индустрий. Временем начала пятого поколения принято считать 2017 год, когда вирус-вымогатель WannaCry заразил компьютеры под управлением Windows в 150 странах. На всемирном экономическом форуме в Давосе в 2018 году киберпреступления назвали одной из самых опасных и непредсказуемых угроз наряду с экстремальными погодными условиями и катаклизмами.

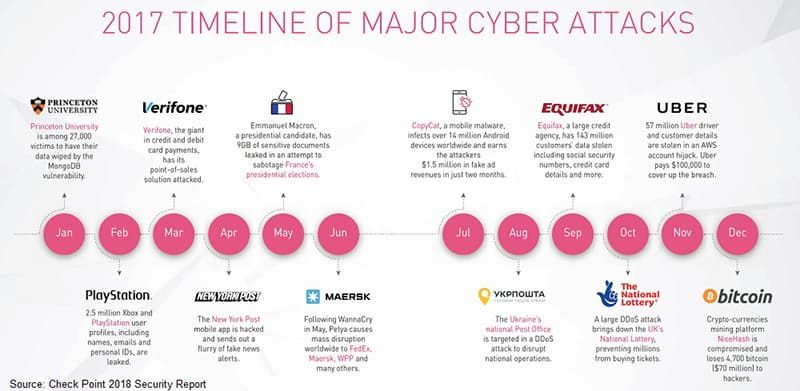

Крупные атаки происходят регулярно: в 2017 году каждый месяц какая-то глобальная компания теряла деньги и несла репутационные потери. Жертвы из самых разных областей — от образования (Принстонский университет) и политики (Эммануэль Макрон) до развлечений (PlayStation) и логистики (Uber, Maersk, FedEx, Укрпошта).

Основные векторы атак

Лидерство стабильно удерживает электронная почта — через неё происходит больше всего заражений. Доля спама в мировом почтовом трафике в 2018 году составила 52,48%. Больше всего его шлют из Китая — 11,69% от общего количества.

Чтобы предотвращать фишинговые атаки, кроме очевидных мер Check Point:

• постоянно проводит репутационный и эвристический анализ новых сайтов, на основе которого система выдаёт анализ за 10-15 секунд. По его итогам сайт будет заблокирован или добавлен в доверенные ресурсы;

• предотвращает ошибочное или случайное использование корпоративного пароля на других ресурсах

Следующая по популярности категория — атаки на сторонние приложения. Вспышка вируса-шифровальщика NotPetya была таргетирована в первую очередь по украинское приложение M.E.Doc.

Каждая крупная компания взаимодействует с рядом подрядчиков. Атакуя сторонние организации с низким уровнем защиты, злоумышленники могут получить доступ к основной цели.

Для атак киберпреступники используют уязвимости ПО и наименее защищённые узлы сети (смартфоны, домашние ПК). В этих случаях хакерам помогают сами пользователи: когда не обновляют устаревшее ПО, устанавливают сомнительные приложения, игнорируют банальные правила цифровой безопасности.

Совсем небольшое количество компаний шифрует исходящий трафик, а зря — незашифрованный трафик можно перехватить и изучить, используя полученную информацию для атак.

Для того, чтобы справляться с угрозами пятого поколения, недостаточно комплекса мер непосредственно по борьбе с ними в режиме реального времени — защиты сети и её периметра, IPS (Intrusion Prevention System — система предотвращения вторжений), URL-фильтрации. В идеале сами технологии защиты должны быть лучшими из представленных на рынке. Консоль управления должна быть единой для всех инструментов — управлять десятком разных систем сложно и неэффективно. Даже если в системе работает 50 шлюзов, для каждого из них можно прописать свою политику безопасности.

Как уменьшить площадь возможной атаки

1. Ставить все возможные патчи. Они блокируют атаки уровня, например, эксплойта Eternal Blue.

2. Сегментировать сети и облака. Это снижает горизонтальное перемещение (Lateral Movement, боковое, поперечное, горизонтальное перемещение — это методы получения противником доступа и контроля над удаленными системами, подключенными к атакованной сети. Боковое перемещение позволяет злоумышленнику получать информацию из удаленных систем без использования дополнительных инструментов).

3. Обучать персонал. В компании должна действовать политика безопасности, разграничивающая зона ответственности. Сотрудники должны понимать, какие файлы из корпоративной почты потенциально могут нанести вред их компьютеру и всей сети.

В системе есть инструмент User Check, в котором можно создавать информационные предупреждающие страницы аля «только что вы хотели перейти по такому адресу / запустить такой файл… смотрите, что было бы, если бы вы это сделали…».

4. Настраивать решения по безопасности — их недостаточно просто установить. Администратор должен чётко понимать: а) куда и как можно попасть из корпоративной сети; б) как и что может попасть в сеть компании. Это касается и вектора атаки через соцсети: условно, отдел бухгалтерии не должен иметь доступ к управлению страницами компании в соцсетях, а отделу маркетинга или SMM он нужен. А правильные настройки Content Awareness значительно сокращают риск запуска в сети исполняемых файлов и распаковки архивов с экзотическими расширениями.

5. Использовать геозащиту. Большинство компаний — даже те, у которых есть IPS или файерволы с IPS, не включает или не настраивает геозащиту. Если у персонала завода в условном Полоцке не может быть рабочих вопросов с Андоррой или Китаем, то у них не должно быть и возможности общаться с людьми оттуда.

6. Фильтровать известные атаки.

А именно:

а) блокировать вредоносные сайты и файлы антивирусом;

б) блокировать сетевые атаки и эксплойты IPS’ом;

в) блокировать каналы управления антиботом.

7. Эмулировать неизвестные атаки, используя «песочницу»

Раскрывать истинные цели неизвестных файлов можно с помощью:

• динамического анализа по поведению в песочнице;

• проактивной очистки и мгновенной доставки (инструмент, вырезающий из документов, приходящих пользователю, все активные материалы и потенциальные каналы атак и утечек, выдавая простой текстовый документ).

«Песочница» Check Point — sandblast threat emulation — одна из немногих, защищённых от обхода. Как она работает? Допустим, у пользователя есть потребность скачать файл (…).flash_update.exe. У него нет времени выяснять надёжность источника и происхождение самого файла, а песочница сделает это. Она проанализирует сам файл, проверит его кэш, даст оценку лексики пути скачивания. На основе этих данных «песочница» сделает вывод, что этот файл — вредонос, и запретит его скачивание.

Не все «песочницы» одинаково хороши. Например, Kaspersky Anti-Target Attack при своей дороговизне только детектирует атаки, но не предотвращает их. Ряд шлюзов и «песочниц» производителей софта и «железа» для кибербезопасности пропускает большинство угроз до конечной станции, сообщая о заражении, когда ущерб уже нанесён.

У «песочницы» Check Point есть инструменты, которые обнаруживают и останавливают атаку, когда она уже запущена. Они блокируют каналы управления, обнаруживают и останавливают шифровальщики, предотвращают использование уязвимостей прикладного ПО и кражи учётных данных пользователей, раскрывают элементы атаки и «лечат» станцию.

Инструменты перехватывают угрозы в реальном времени по поведению: анализируют активность оперативной памяти, частоту обращения к центрам коммуникации. Если при обнаружении атаки изменяется модификация файлов, защита отправляет их в карантин, анализирует и восстанавливает из исходной копии.

Согласно сравнения основных «песочниц» от NSS Labs в 2017 году, самые высокие оценки получило решение Check Point Security Gateway + SandBlast:

• 100% обнаружения и предотвращения всех векторов атак (веб, почта, офлайн);

• 0,0% ложных срабатываний;

• 99,2% защита от техник обхода «песочницы».

Решения от PaloAlto оказались не намного хуже, а вот инструментарий Fortinet и Cisco получил более низкие оценки. Самый плохой результат — у Juniper.

Какие уязвимости в сети позволяют детектировать и устранять решения Check Point

Шлюзы безопасности Check Point Security Gateways строятся на основе программных блейдов. Это могут быть:

• виртуальные шлюзы безопасности;

• ПО, установленное на сервера от серверных производителей;

• программно-аппаратные комплексы Check Point.

Последние могут поставляться с одним из трёх «пакетов» решений:

1. Next Generation Firewall, NGFW (идентификация и контроль приложений по пользователям, а также сканирование контента для остановки угроз с помощью модулей IPS и Application Control).

2. Next Generation Threat Prevention, NGTP (многоуровневый подход к защите для предотвращения сложных кибер-угроз с помощью модулей NGFW + Antivirus, Anti-Bot, URL Filtering, Email Security).

3. Next Generation Threat Extraction, NGTX (то же самое, что в NGTP + Threat Emulation и Threat Extraction.

• сегментировать сеть;

• контролировать доступ к ресурсам дата-центра;

• строить защищённые каналы обмена информацией;

• обеспечивать безопасный удалённый доступ к ресурсам компании;

• выполнять крупномасштабные инсталляции VPN;

• управлять доступами пользователей из active directory к ресурсам компании и интернета;

• предотвращать неавторизованный доступ к ресурсам компании;

• защищаться от вторжений через открытые порты на файерволе;

• инспектировать трафик для обнаружения аномалий;

• защищаться от атак, использующих уязвимости в ПО и ОС;

• настраивать геозащиту по отдельным странам;

• детектировать и блокировать клиентские приложения;

• гранулировано блокировать веб-приложения и виджеты (например, предоставить возможность делать публикации на странице компании в Фейсбуке, закрыв личные сообщения);

• гибко контролировать использование сайтов;

• блокировать загрузки вредоносных файлов и доступ к заражённым сайтам;

• выявлять проникших в сеть ботов и блокировать их активность;

• предотвращать утечки конфиденциальной информации.

Конечно, не все решения от Check Point — оптимальный вариант. Например, на базе Linux есть лучшие anti-spam-решения: они бесплатны и позволяют так же хорошо защищаться от спама, фишинга и атак на почтовую инфраструктуру. А для крупных компаний и предприятий актуально использовать более мощные DLP-решения (Data Loss Prevention) от других вендоров.