Как подделывают сайты, чтобы воровать ваши платежные данные?

17.10.2022 У мошенничества в интернете много разных форм и видов. Один из них — фишинг. Главная цель такого мошенничества — получить логин и пароль пользователя, а вместе с ними доступ к конфиденциальным данным, включая платежные. Самое неприятное, что фишинг не так-то легко распознать, поэтому многие белорусы уже попались «на удочку». Рассказали smartpress.by, какие случаи фишингового мошенничества фиксировались в Беларуси и как от них защищаться.

У мошенничества в интернете много разных форм и видов. Один из них — фишинг. Главная цель такого мошенничества — получить логин и пароль пользователя, а вместе с ними доступ к конфиденциальным данным, включая платежные. Самое неприятное, что фишинг не так-то легко распознать, поэтому многие белорусы уже попались «на удочку». Рассказали smartpress.by, какие случаи фишингового мошенничества фиксировались в Беларуси и как от них защищаться.Есть два основных вида фишингового мошенничества — через рассылку, которая может перенаправлять вас куда угодно, и через поддельный сайт. Первый — в целом попроще, второй — более ресурсозатратный для мошенника, но куда более убедительный и эффективный для выуживания ваших данных. Давайте подробнее о каждом.

Фишинговая рассылка

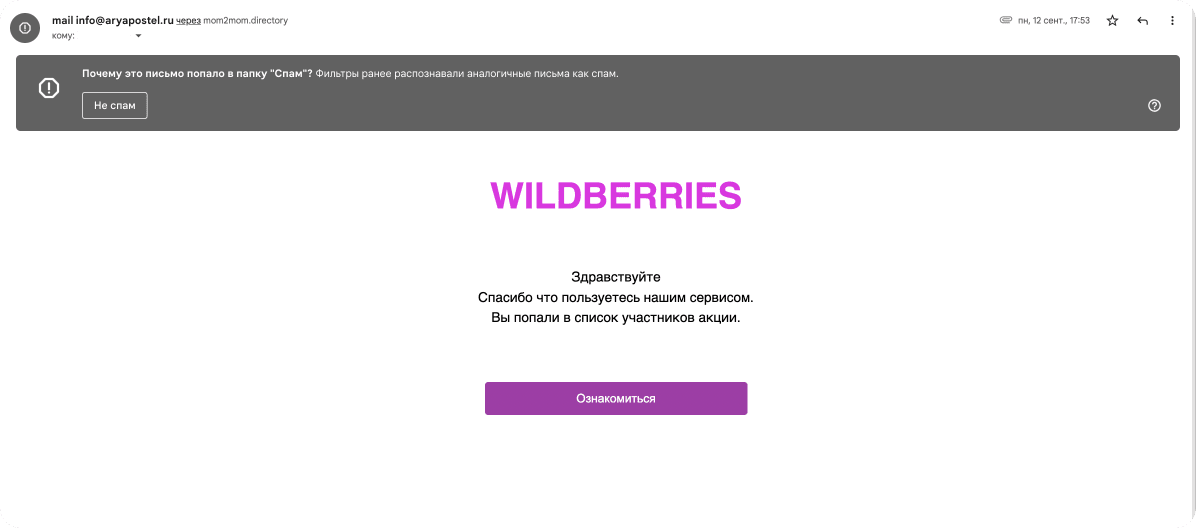

Самый распространенный тип фишинговой атаки. Выглядит она плюс-минус, как в примерах ниже. Меняются только вводные — отправитель, тема, цель письма и призыв к действию.

На вашу рабочую почту приходит письмо, в котором руководитель отдела просит обновить данные в анкете. Для этого советует перейти по ссылке, ввести логин и пароль — после чего вам станет доступна анкета. Вы, как положено, переходите по всем ссылкам и вбиваете свой логин и пароль. Дальше ничего не происходит, никакой анкеты нет. После этого вы идете изучать адрес отправителя и видите, что одна буква в имени или домене компании после @ не совпадает. Вероятнее всего, это было письмо от мошенника и вы оставили данные на фишинговой странице.

Или еще пример. На личную почту приходит сервисное письмо от iCloud, в котором говорится, что пришло время оплаты нового периода. Чек на $19,99. В письмо вшита ссылка на страницу оплаты. Вы переходите по ссылке, вводите платежные данные, чтобы продлить подписку, и дальше ничего не происходит — никаких подтверждающих писем об успешной оплате от iCloud. Если вернуться назад и проанализировать отправителя, окажется, что это письмо от фишинг-мошенников, и они просто замаскировали адрес под iCloud.

Если с вами произошло что-то подобное, немедленно меняйте пароль от учетной записи. А если письмо пришло на рабочую почту, сразу сообщите о возможной утечке отделу безопасности вашей компании.

Пока писали этот пример, решили быстро проверить личную почту. Минута скроллинга — и фишинговое письмо найдено. Не столь изощренное и филигранное, раз даже Gmail отметил его как спам, но все же.

Банковские сайты — любимчики фишинг-мошенников

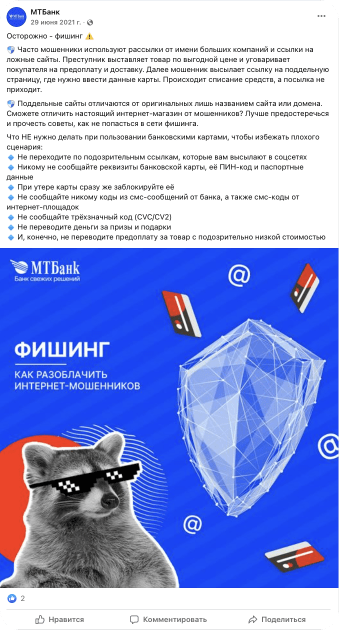

Фишинговая рассылка — самый распространенный вид атаки. Но есть и другие. Например, когда для большей убедительности мошенники тратят свои ресурсы и создают копию реально существующего сайта. Затратнее, зато эффективнее. Мошенники любят использовать такой прием для фишинга крупных брендов, особенно банков.

Сейчас расскажем про несколько случаев, которые коснулись белорусов.

ЕРИП и домен e-rip.by

Единое расчетное информационное пространство — покруче банков. Белорусы используют ЕРИП, чтобы оплачивать коммуналку, переводить деньги со счета на счет без комиссий и закрывать платежки при покупке товаров. Из-за того, что сервис очень популярен, он когда-то стал мишенью злоумышленников.

Началось все с создания сайта, полностью схожего с сайтом ЕРИП. Накануне планируемой атаки зарегистрировали домен, созвучный с названием системы. Это был e-rip.by, по которому и отрывался «липовый» сайт.

После этого начался поиск жертв. Ими стали пользователи еще одной популярной белорусской платформы, на которой продают и перепродают разные товары. Там в ходе диалога о покупке товара мошенники договаривались о переводе денег, скидывали ссылку на как бы ЕРИП. Жертва заходила на фальшивый сайт, чтобы перевести деньги, вводила платежные данные — и теряла деньги. Сразу после этого мошенники отключали сайт, и пользователь при перезагрузке видел пустую страницу.

Такую схему проворачивали в течение нескольких дней. Точное количество жертв мы назвать не можем, но точно знаем, что домен e-rip.by в итоге был заблокирован.

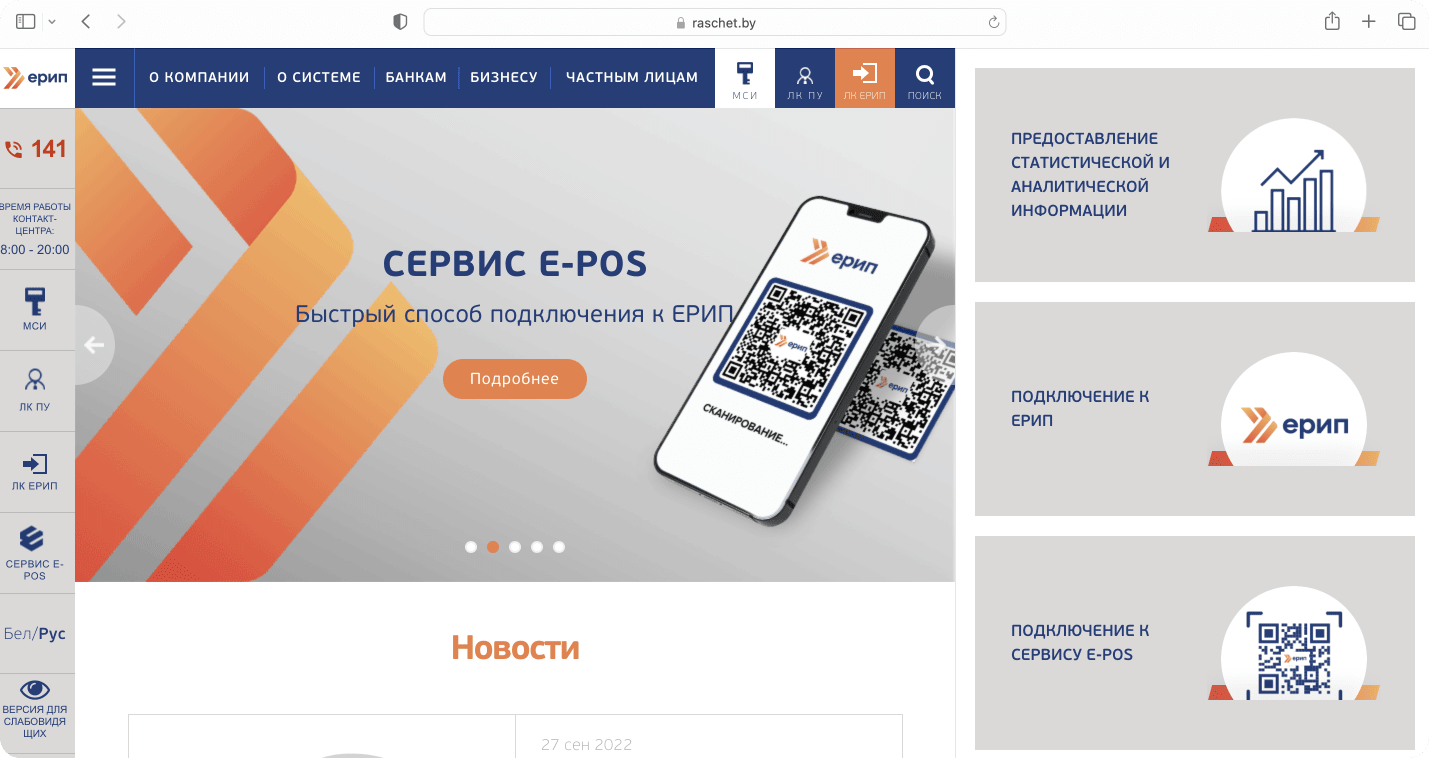

А вот так сейчас выглядит реальная страница сайта системы ЕРИП. Обратите внимание на домен raschet.by. Он не имеет ничего общего с зарегистрированным мошенниками.

Скриншот главной страницы официального сайта ЕРИП

Белорусские банки и похожие домены

Банковская сфера, как мы уже говорили, любимая сфера фишинг-мошенников. С ними столкнулись почти все белорусские банки, включая «Альфа Банк», «Белагропромбанк», «Беларусбанк» и прочие. К сожалению, ни один банк не может полноценно противостоять таким атакам, кроме как предупреждать своих клиентов об участившемся фишинге, регистрировать все возможные написания своих официальных доменов и направлять их редиректами на свой реальный сайт.

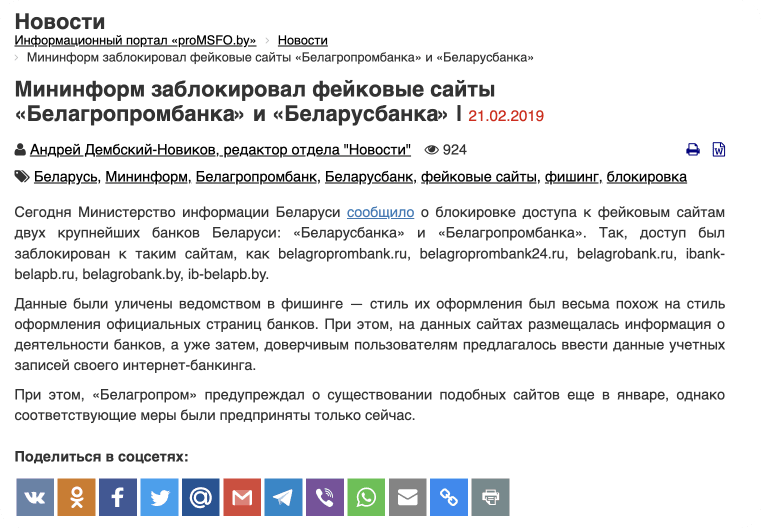

Начнем, пожалуй, с самой нашумевшей истории, связанной с государственными банками «Белагропромбанк» и «Беларусбанк». В свое время, чтобы во всем разобраться, в историю даже вмешалось Министерство информации Беларуси.

Итак, домен официального сайта «Белагропромбанка» выглядит так: belapb.by. Это не помешало мошенникам зарегистрировать доменные имена, созвучные с полным названием банка. Так появились bellagroprom.by, belagraprom.by и так далее.

То же самое произошло с «Беларусбанком». Мошенники выкупили домены, почти полностью повторяющие название интернет-банка «Беларусбанка», и создали копии его страниц. В результате пользователи вводили данные для входа и платежные карты на поддельном сайте — все это быстро попадало в базу злоумышленников. Как только мошенники собирали необходимое количество записей, сайт переставал работать.

Сколько всего было жертв и какое количество средств они потеряли — тайна. Можем только сказать, что большинство таких сайтов работало либо с зарубежных хостинг-провайдеров, либо с использованием сервиса Cloudflare, который позволяет скрывать данные о сервере хостинга.

Новостная заметка о том, как завершилась история с фальшивыми доменами государственных белорусских банков. Скриншот новости на promsfo.by

К слову, совсем недавно и клиенты «Приорбанка» стали жертвой мошенников. Злоумышленники скопировали дизайн страниц официального сайта банка, запустили рекламу в соцсетях якобы от лица «Приорбанка» и пообещали 200 BYN за участие в опросе. Кликая по рекламной ссылке, пользователи попадали на тот самый опрос. Несколько вопросов — и финальный экран, на котором участника просят залогиниться в интернет-банкинге. Клиенты, которые ввели в соответствующие поля свои логин и пароль, автоматически передали данные от входа в реальный интернет-банкинг злоумышленникам.

Хороший пример — «Альфа Банк». Он заранее подстелил соломку и зарегистрировал ряд схожих доменов, которыми могут пользоваться его клиенты. И перенаправил их с помощью редиректов на свой официальный сайт. То есть даже если пользователь наберет в поисковой строке alfa-bank.by, его автоматически перенаправит на alfabank.by. Именно такой способ для банков и прочих брендов эффективнее всего в борьбе с фишинговыми сайтами — зарегистрировать как можно больше похожих доменов, доменов с опечатками — и настроить редирект на единственный официальный сайт бренда. Хотя и такой метод не решает проблему на 100%.

Главная страница официального сайта «Альфа Банка»

Есть еще один изощренный способ — использование поддоменов

Более изощренная версия фишинга, которая вызывает меньше всего подозрений у пользователя, — это использование поддоменов.

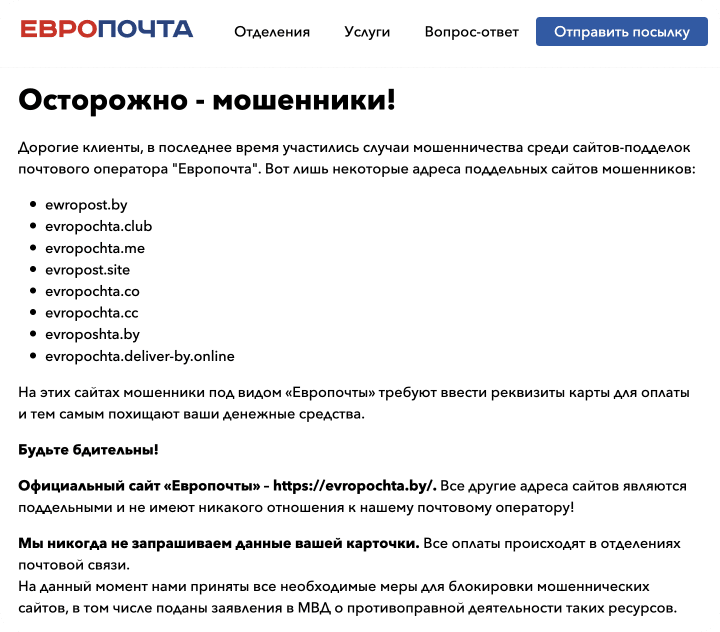

Такой кейс случился с белорусской «Европочтой», которая занимается доставками по всей стране.

Главная страница официального сайта службы «Европочта»

Фишинг-мошенники зарегистрировали полные копии официального домена, но в разных международных зонах. Выглядит это вполне презентабельно и правдоподобно. Например, вот: evropochta.deliver-by.online

.ONLINE — популярная международная зона. Реальный домен компании — evropochta.by. Поэтому кажется, что с доменом evropochta.deliver-by.online все плюс-минус в порядке — просто поддомен для страницы доставки. Но это не так: дополнительный deliver-by.online в конце создает абсолютно новое доменное имя. Как понимаете, мошенническое.

С подобным сталкивались и другие известные белорусские бренды вроде «Куфара» и «Евроопта».

Количество таких сайтов растет очень быстро, уследить за всеми невозможно. Да и зачастую отыскав их, сделать что-то просто нереально, так как почти все такие домены и сайты регистрируются не в Беларуси, а за рубежом. А пугать злоумышленника белорусским законодательством бессмысленно.

Как тогда быть? И какие меры предпринимаются?

В Беларуси все доменные имена регистрируются через официальных регистраторов. Их у нас несколько. Процедура регламентирована. Регистратор работает по инструкции и вправе потребовать у лица, которое регистрирует доменное имя, документы, подтверждающие достоверность указанных в заявке сведений (фамилия, УПН и так далее). Зачастую мошенники при регистрации указывают реальные данные из белорусских паспортов, что затрудняет распознавание недобросовестного пользователя/владельца домена. А вот в случае, если мошенник регистрирует международный домен через зарубежные сервисы, заблокировать его вместе с сайтом уже сложнее.

Но есть управа и на это. В случае, если вы видите, что какой-то домен и сайт выглядят подозрительно, можно отправить заявку со всеми подробностями Национальному центру реагирования на компьютерные инциденты Республики Беларусь. Сайт организации — cert.by, почта — support@cert.by. Также есть готовая форма для подачи обращений.

В hoster.by тоже есть почтовый ящик abuse@hoster.by. На него можно прислать письмо с доменом, который вызвал у вас подозрения. Мы рассмотрим заявку. И в случае, если домен зарегистрирован через нас, поможем его заблокировать. Если же домен зарегистрирован не в hoster.by, посоветуем, что делать дальше и кому еще можно написать.

Что еще можно сделать?

Быть бдительным — основное правило. Важно смотреть на правильность написания домена. Всегда. И в почтовом письме, и в сообщении в мессенджере, и в адресной строке браузера. Согласитесь, домены bellarusbank.by и belarus-bank.by явно отличаются от belarusbank.by. Несколько секунд на визуальную проверку домена позволят сохранить ваши деньги и данные.

Также никогда не доверяйте ссылкам, которые присылают незнакомцы. Если не знаете, как правильно пишется сайт, лучше загуглите. Для этого используйте запросы вроде «официальный сайт ЕРИП», «официальный сайт Беларусбанк». Но, опять-таки, это не гарантия 100%, что вы не попадете на мошеннический сайт, так как зачастую злоумышленники выкупают первые поисковые строки и тратят деньги на SEO. Если у сервиса или банка есть собственное мобильное приложение, лучше скачайте его и пользуйтесь. Это безопаснее.

Если вы представитель бренда и понимаете, что ваш сайт могут вбивать через разные комбинации, зарегистрируйте как можно больше таких и настройте редиректы на официальный сайт.

Также не забывайте рассказывать пользователям о том, что такое фишинг и как его отличить. Хорошую работу в этом направлении проделывают белорусские банки и компании, которые уже подверглись фишингу.